【专题课堂】你中了勒索病毒?确切的说,你被加密了

发布时间:2023-02-13

距离2017年5月12日,臭名昭著的WannaCry(pt)勒索病毒大规模爆发,已经过去了许多年。在这短短几年时间里,它像是打开了一个潘多拉魔盒,新变种和新病毒不断地滋生蔓延,小分支“遍地开花”,在2021年达到爆发高峰,据监测统计,全年全网勒索攻击总次数就高达2234万+,实际的影响到了社会的基础设施和基本服务,甚至影响到了社会秩序。

但从技术的角度讲,勒索病毒干的事又与以往的病毒性质不同,因为它并非直接破坏,只是采用密码技术对你的文件进行加密,就像现实中的绑架勒索,通常不会撕票,如果想还原文件,请交钱吧!

那么为什么勒索病毒能够对我们进行勒索呢?答案就是密码!在这里就跟大家分享一下在勒索病毒中,用到了哪些密码算法,它究竟是怎么样对我们进行勒索的。

原理

那么我们就来看看它的原理。勒索病毒文件一旦进入被攻击者本地,就会自动运行,同时删除勒病毒母体,以躲避查杀、分析和追踪(变异速度快,对常规的杀毒软件都具有免疫性)。接下来利用权限连接黑客的服务器,上传本机信息并下载或者本地生成加密私钥与公钥,对文件进行AES对称加密。虽然是对称加密,但除了病毒开发者本人,其他人是几乎不可能解密。如果想使用常规计算机暴力破解,根据目前的计算能力,几十年都算不出来。如果能算出来,也仅仅是解开了一个文件。(当然,理论上来说,也可以尝试破解被 RSA-2048 算法加密的总密钥,至于破解所需要的时间,使用常规计算机进行破解,恐怕地球撑不到那个时候。)加密完成后,还会锁定屏幕,修改壁纸,在桌面等显眼的位置生成勒索提示文件,指导用户去缴纳赎金。

模型

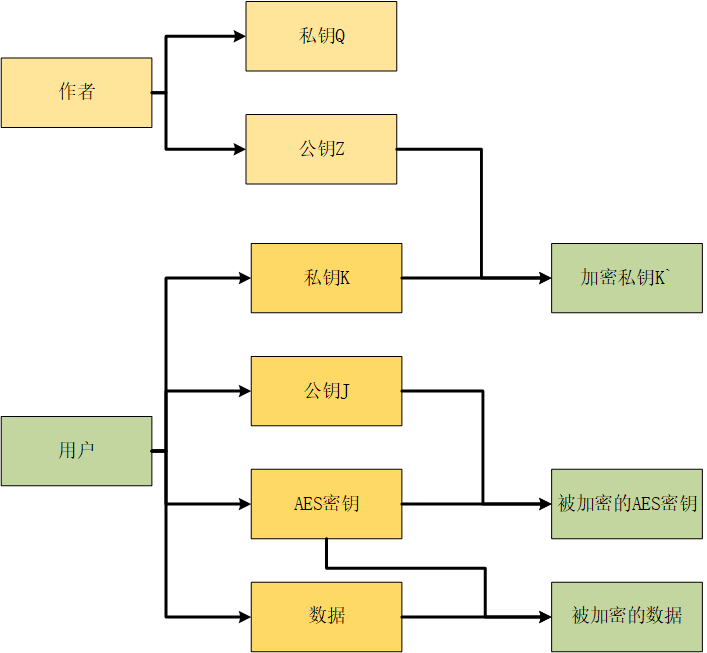

下面给出一个勒索病毒的基础原理模型

原理

那么我们就来看看它的原理。勒索病毒文件一旦进入被攻击者本地,就会自动运行,同时删除勒病毒母体,以躲避查杀、分析和追踪(变异速度快,对常规的杀毒软件都具有免疫性)。接下来利用权限连接黑客的服务器,上传本机信息并下载或者本地生成加密私钥与公钥,对文件进行AES对称加密。虽然是对称加密,但除了病毒开发者本人,其他人是几乎不可能解密。如果想使用常规计算机暴力破解,根据目前的计算能力,几十年都算不出来。如果能算出来,也仅仅是解开了一个文件。(当然,理论上来说,也可以尝试破解被 RSA-2048 算法加密的总密钥,至于破解所需要的时间,使用常规计算机进行破解,恐怕地球撑不到那个时候。)加密完成后,还会锁定屏幕,修改壁纸,在桌面等显眼的位置生成勒索提示文件,指导用户去缴纳赎金。

模型

下面给出一个勒索病毒的基础原理模型

加密过程

病毒作者首先在自己电脑上生成的 私钥Q 和 公钥Z,算法可以基于RSA或者椭圆曲线。

然后通过用户的电脑上也会生成一对密钥私钥K和公钥J和系统随机生成AES密钥(对称算法的密钥),使用对称加密对文件进行加密,然后将AES密钥通过非对称加密,最后将非对称加密后的AES密钥、加密后的密钥K`和加密后的文件存回到电脑里,把原本的文件、密钥K和AES密钥进行删除。

然后通过用户的电脑上也会生成一对密钥私钥K和公钥J和系统随机生成AES密钥(对称算法的密钥),使用对称加密对文件进行加密,然后将AES密钥通过非对称加密,最后将非对称加密后的AES密钥、加密后的密钥K`和加密后的文件存回到电脑里,把原本的文件、密钥K和AES密钥进行删除。

解密过程

首先通过支付赎金,病毒作者使用私钥Q解密加密私钥K`得到私钥K,再通过私钥K解密被加密的AES密钥得到AES密钥,再使用AES密钥解密被加密的数据得到原来的数据。

以上就是勒索病毒的基本原理,了解了它之后,只要我们做到“三不三要”(不上钩、不打开、不点击,要备份、要确认、要更新),就不会轻易中招了。

以上就是勒索病毒的基本原理,了解了它之后,只要我们做到“三不三要”(不上钩、不打开、不点击,要备份、要确认、要更新),就不会轻易中招了。