【专题课堂】IPSec VPN基本工作原理

发布时间:2023-05-23

IPSec VPN基本工作原理

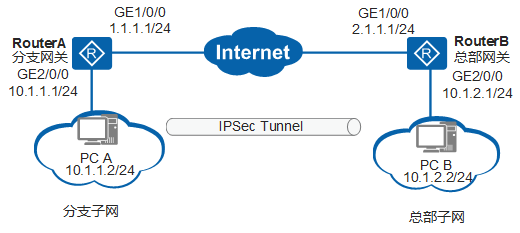

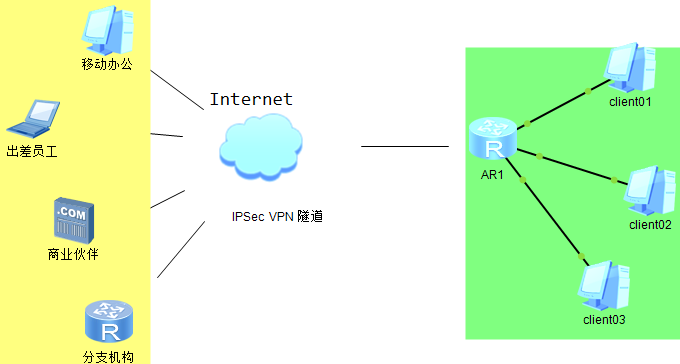

IPSec是“IP Security”(IP安全)的简称,不是一个单独的协议,而是一个框架性的结构,由一系列的为IP网络提供安全性的协议和服务组成的集合。如果在网络中部署IPSec,不仅可以保证数据的完整性和来源的合法性,还可以确保数据传输的保密性,从而保障用户业务传输的安全性,降低信息泄露的风险。IPSec VPN主要利用Internet构建VPN,是使用率较高的一种VPN技术,用户可以采用多种方式接入Internet,如专线接入、PPPoE拨号、ISDN拨号以及Modem等,并且不受地理因素的影响。因此,IPSec VPN不仅适用于远程移动办公、商业伙伴接入,还适用于企业分支机构之间点到点的互联互通。

图1 IPSec VPN应用场景

一、IPSec的安全体系框架

| 安全协议 | AH | ESP |

| 加密算法 | 无 | DES、TDEA、AES、SM1、SM4 |

| 认证算法 | MD5、SHA-1、SM3 | |

| 密钥管理 | IKE(ISAKMP、DH) | |

(1)IPSec拥有两种安全协议,分别为AH和ESP

AH协议提供数据源认证、数据完整性校验和防报文重发的功能,但不具备数据加密功能,它能保护数据免受篡改,但不能防窃听,因此适用于传输非机密数据。AH(Authentication Header)认证头,工作原理是在原始数据包中打上一个身份认证报文头部,使用的认证算法有MD5、SHA-1和SM3等。

ESP协议提供数据加密、数据源认证、数据完整性校验和防报文重放功能,相比AH协议功能更全面,不仅可以保护数据,还能防窃听。ESP(Encapsulating Security Payload)封装安全载荷,工作原理是在原始数据包中打上一个ESP报文头,并且在数据包尾部打上ESP尾和ESP认证数据,使用的加密算法由DES、TDEA(三重DES块)、AES(高级DES)、SM1和SM4等,认证算法为MD5、SHA-1和SM3。

(2)IPSec密钥管理策略,会综合使用IKE(Internet Key Exchange)因特网密钥交换协议,包括ISAKMP(Internet Security Association and Key Management Protocol)因特网安全与密钥管理协议,DH(Diffie-Hellman)迪菲赫尔曼密钥交换等。经历阶段一和阶段二。

(3)SA(Security Association)安全联盟是通信对等体间对某些要素的约定,通信双方符合SA约定的内容,就可以建立SA。SA由三元组(SPI,即安全参数索引、目的IP地址或对端对等体IP地址、安全协议AH或ESP)来唯一标识。IPSec SA可以手工配置,也可使用IKE自动进行SA建立和密钥管理。

二、IPSec的封装模式

| 封装模式 | 原理 | 使用条件 |

| 传输模式 | 在原IP头部和数据之间插入一个IPSec头部,只封装原始数据 | 相互通信的设备IP地址必须路由可达,加密设备和通信设备是同一个设备 |

| 隧道模式 | 把原始数据包完整封装,打上IPSec头部再包裹一层新的IP(外网)包头 | 相互通信的设备IP地址可以不路由,并且加密设备、安全设备可以不是同一路由器或者防火墙等其他安全设备 |

(1)传输模式

传输模式主要用于主机和主机之间,端到端通信的数据保护,并且不对原IP报文重封装,只把新 添加的认证头当成原始IP报文的数据进行传输。

| 原IP报头 | AH报头 | TCP | DATA |

| 原IP报头 | ESP报头 | TCP | DATA | ESP尾 | ESP认证数据 |

| 原IP报头 | AH报头 | ESP报头 | TCP | DATA | ESP尾 | ESP认证数据 |

这就要求两端必须路由可达,且不可通过网关转发达到路由。同时,传输模式的IPSec VPN是无法穿透NAT设备,其加密功能和通信功能在同一设备上配置。

图2 IPSec VPN传输模式

(2)隧道模式

隧道模式下的安全协议用于保护整个数据包。在隧道模式中,整个IP数据包完成封装和加密后,真正的源目IP地址都被隐藏为Internet中的普通数据。

| 新IP报头 | 原IP报头 | AH报头 | TCP | DATA |

| 新IP报头 | 原IP报头 | ESP报头 | TCP | DATA | ESP尾 | ESP认证数据 |

| 新IP报头 | 原IP报头 | AH报头 | ESP报头 | TCP | DATA | ESP尾 | ESP认证数据 |

常用的方法是,在不同的安全设备间通过虚拟专用网络连接,通行时双方的主机和网络拓扑都被隐藏。

上一篇:4月安全事件分析及防范 下一篇:【专题课堂】密码技术(数据完整性)

返回列表