2024年1月漏洞通告

发布时间:2024-02-20

二、 境内安全事件

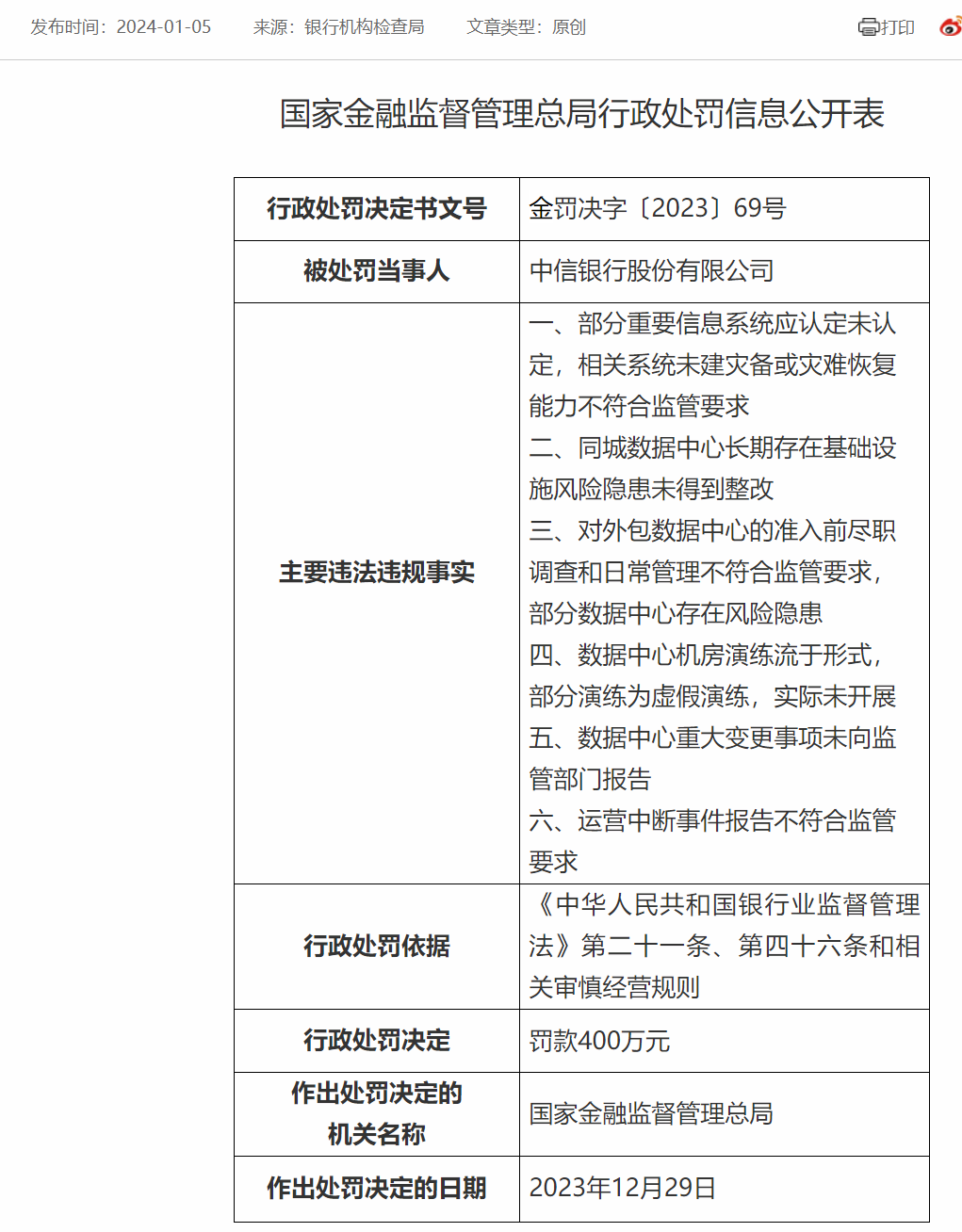

汇总本月发生的重大安全事件,分析事件的发生原因、影响和对应解决方案,可提高对相应事件的应对能力,实现“防患于未然”。2.1 因同城数据中心长期存在基础设施风险隐患未整改等六项违法违规事实,国家金融监督管理总局对中信银行处以400万元罚款

事件日期:2024-01-05事件概况:

国家金融监督管理总局依据《中华人民共和国银行业监督管理法》第二十一条、第四十六条和相关审慎经营规则,对中信银行进行罚款400万元。

主要违规事实:

一、部分重要信息系统应认定未认定,相关系统未建灾备或灾难恢复能力不符合监管要求

二、同城数据中心长期存在基础设施风险隐患未得到整改

三、对外包数据中心的准入前尽职调查和日常管理不符合监管要求,部分数据中心存在风险隐患

四、数据中心机房演练流于形式,部分演练为虚假演练,实际未开展

五、数据中心重大变更事项未向监管部门报告

六、运营中断事件报告不符合监管要求

相关公告链接如下:

https://www.cbirc.gov.cn/cn/view/pages/ItemDetail.html?docId=1146086&itemId=4113&generaltype=9

如何防范:

管理上:

1、整体管理流程优化:优化数据中心的管理流程,确保每个环节都符合监管要求,并能够有效支持技术层面的整改措施。

2、培训和文化建设:进行全员培训,提高员工对合规性和安全性的认识水平。

3、合规性监测和审计机制:建立内部合规性监测团队,定期检查技术和管理层面的合规性。

技术上:

1、信息系统认定和灾备能力提升:进行全面的信息系统调查和认定,确保所有重要信息系统都得到认定。制定并实施全面的灾备计划,包括定期演练,确保在灾难发生时能够迅速、有效地恢复至正常运行状态。

2、基础设施风险隐患整改:对同城数据中心的基础设施进行详细的风险评估,并根据评估结果制定整改计划。

3、演练实施改进:重新设计并实施数据中心机房演练,引入真实的应急场景,确保演练的实际有效性。

4、外包数据中心管理改进:加强对外包数据中心的技术审查,确保其具备足够的安全性和可靠性。建立监控系统,实时监测外包数据中心的性能和安全状况,及时发现并解决问题。

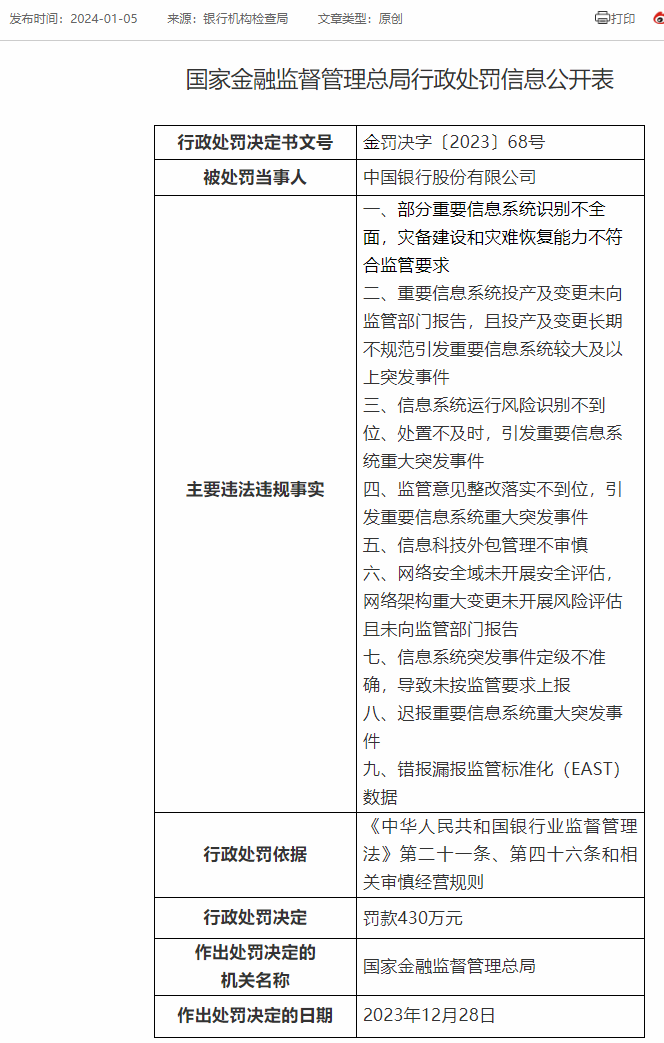

2.2 因迟报重要信息系统重大突发事件等九项违法违规事实,国家金融监督管理总局对中国银行罚款430万元

事件日期:2024-01-05事件概况:

国家金融监督管理总局依据《中华人民共和国银行业监督管理法》第二十一条、第四十六条和相关审慎经营规则,对中信银行进行罚款430万元。

主要违规事实:

一、部分重要信息系统识别不全面,灾备建设和灾难恢复能力不符合监管要求

二、重要信息系统投产及变更未向监管部门报告,且投产及变更长期不规范引发重要信息系统较大及以上突发事件

三、信息系统运行风险识别不到位、处置不及时,引发重要信息系统重大突发事件

四、监管意见整改落实不到位,引发重要信息系统重大突发事件

五、信息科技外包管理不审慎

六、网络安全域未开展安全评估,网络架构重大变更未开展风险评估且未向监管部门报告

七、信息系统突发事件定级不准确,导致未按监管要求上报

八、迟报重要信息系统重大突发事件

九、错报漏报监管标准化(EAST)数据

相关公告链接如下:

https://www.cbirc.gov.cn/cn/view/pages/ItemDetail.html?docId=1146085&itemId=4113&generaltype=9

如何防范:

管理上:

1、信息系统突发事件管理和定级:重新规划信息系统突发事件管理流程,确保准确的定级和及时的上报。强化培训,确保相关人员能够正确判断和应对不同级别的突发事件。

2、重要信息系统重大突发事件报告及时性:优化重大突发事件报告流程,确保信息的及时上报。设立紧急报告机制,以便在发生重大事件时能够迅速通报给监管部门。

3、监管标准化(EAST)数据报告准确性:审查并改进监管标准化数据报告的流程,确保准确性和完整性。引入验证机制,确保所报告的数据与实际情况一致。

4、整体风险管理机制加强:加强整体风险管理机制,包括定期的风险评估和全面的风险管理计划。引入风险管理工具,以便更好地识别、评估和控制各类潜在风险。

技术上:

1、信息系统识别和灾备建设:进行全面的信息系统调查,确保所有重要信息系统都被充分识别。制定完备的灾备计划,包括定期演练,以确保系统在灾难发生时能够快速、有效地恢复正常运行。

2、重要信息系统投产及变更管理:建立规范的投产及变更管理流程,确保所有投产和变更都按照监管要求报告。强化变更管理纪律,确保变更的规范实施,减少潜在风险。

3、信息系统运行风险识别和处置:引入先进的监控系统,实时监测信息系统的运行状态,及时识别潜在风险。建立紧急响应机制,确保对信息系统运行风险的快速处置,减少可能的影响。

4、信息科技外包管理审慎性:加强对信息科技外包服务提供商的评估,确保其符合审慎性要求。

5、网络安全域评估和架构变更风险评估:进行全面的网络安全域评估,发现并解决潜在的网络安全隐患。在网络架构变更前进行详尽的风险评估,并确保变更事项报告给监管部门。

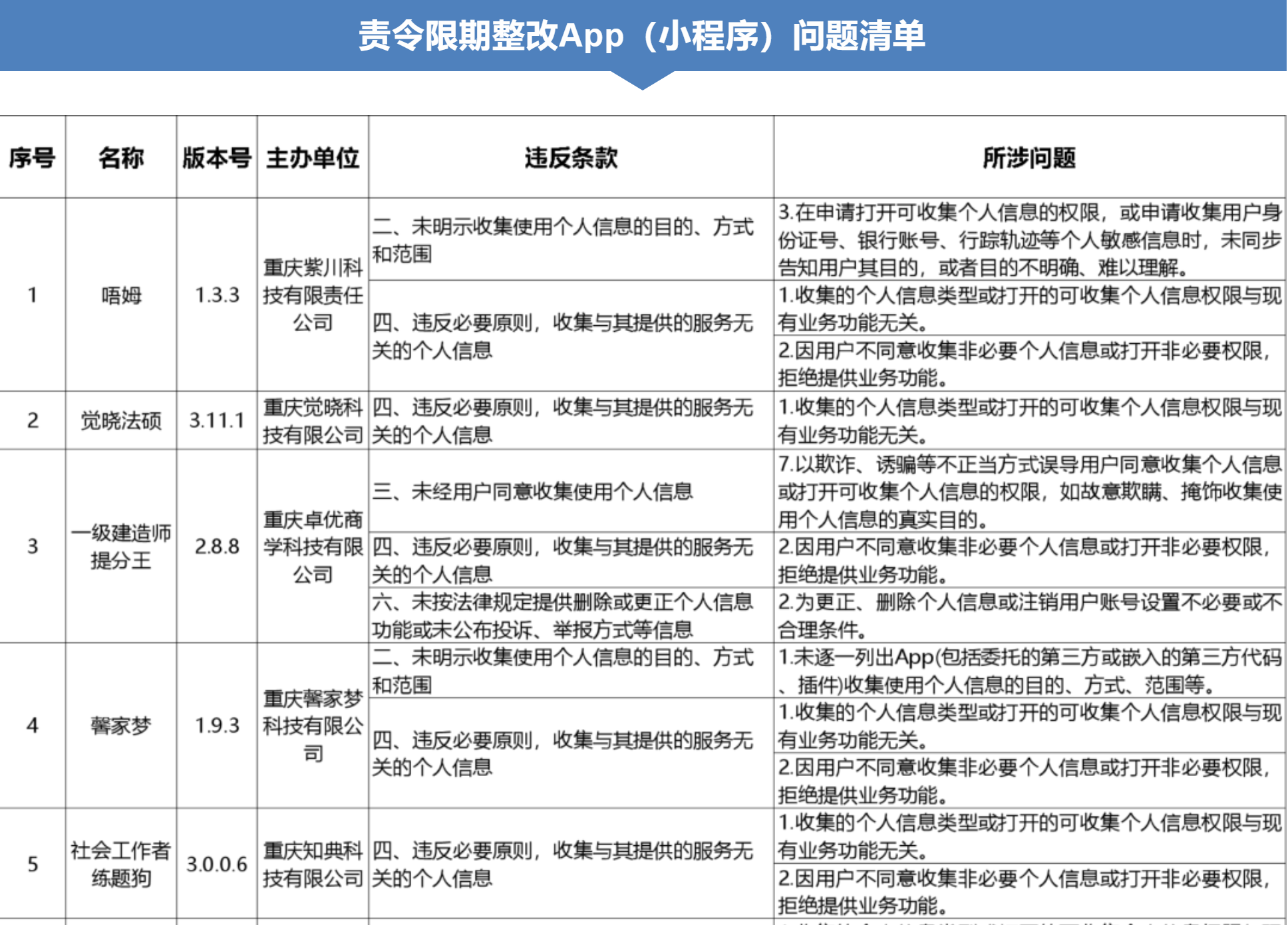

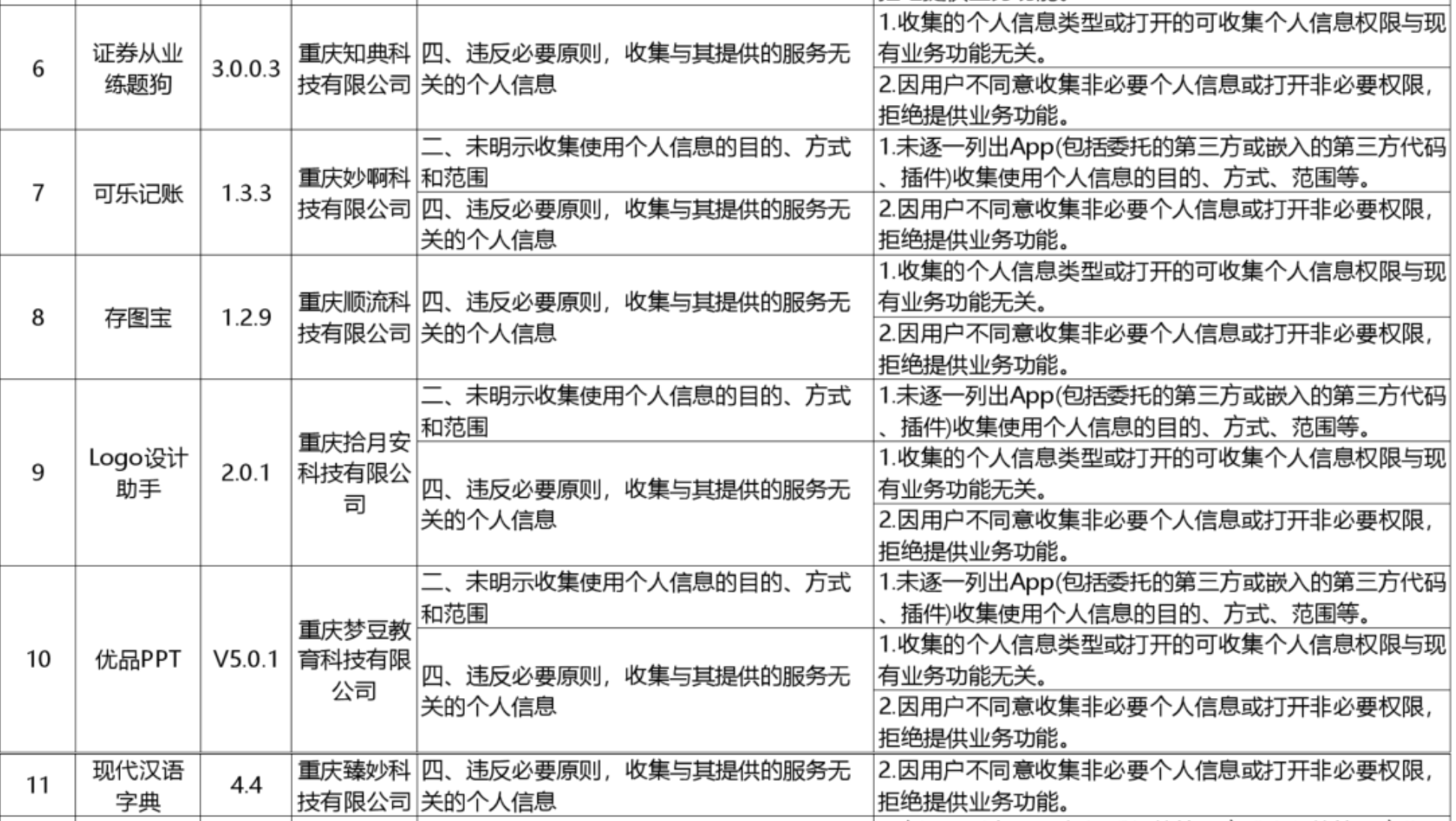

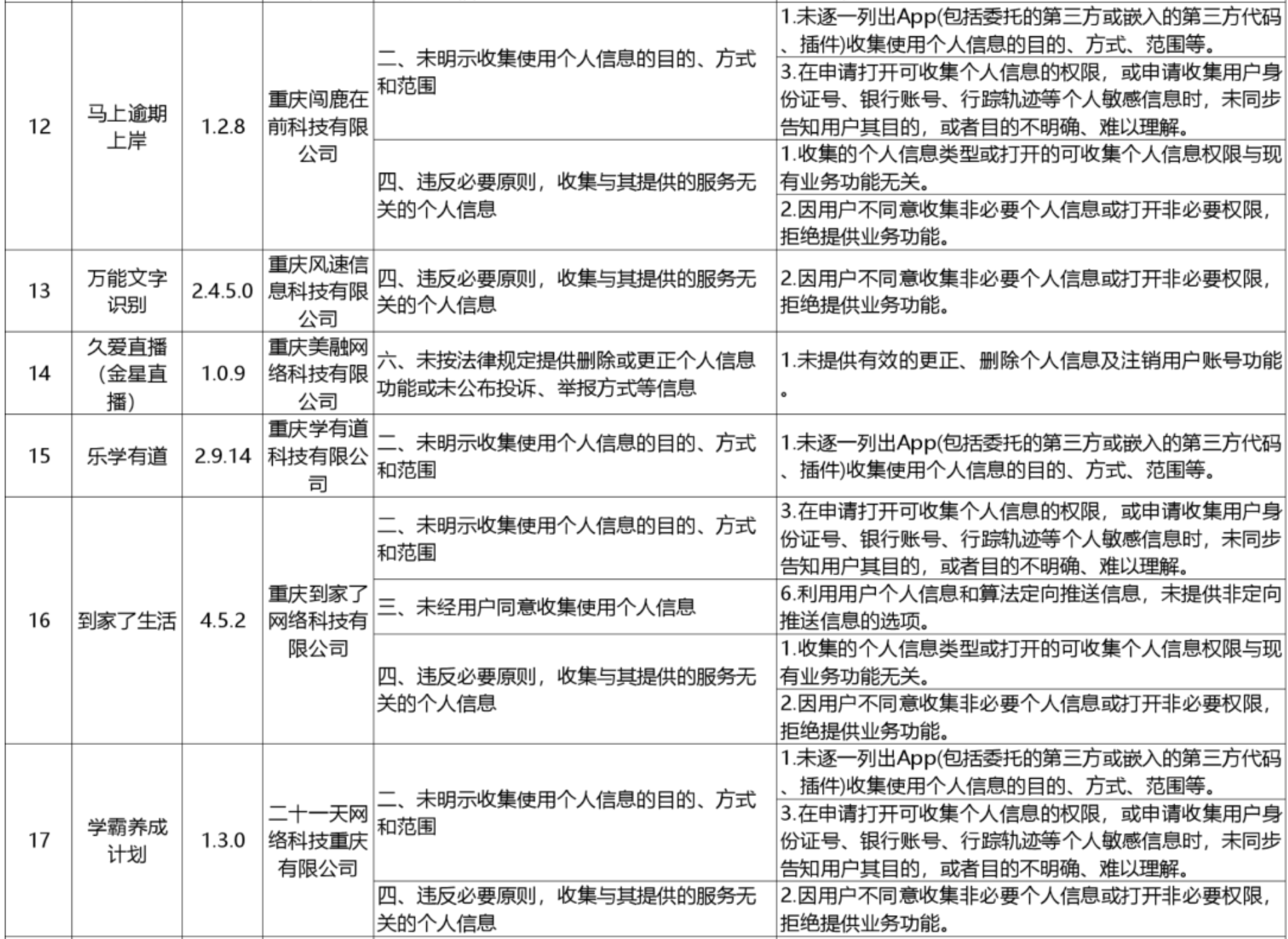

2.3 重庆市互联网信息办公室关于多款App存在违法违规收集使用个人信息的通报

事件日期:2024-01-12事件概况:

重庆网信办依据《中华人民共和国个人信息保护法》《App违法违规收集使用个人信息行为认定方法》等法律法规,对人民群众关注度高的生活服务类、日常工具类等App、微信小程序开展检查检测,发现“唔姆”“觉晓法硕”等145款App(小程序)存在未公开收集使用规则、违反必要原则收集等违法违规问题,予以通报公示,并责令相关App(小程序)开发者应严格参照问题清单限期15日内完成整改。

部分清单截图如下,详细请看附件链接:

https://mp.weixin.qq.com/s/a7sIghQ7pNQi19-DNYESEQ

如何防范:

管理上:

1、定期法规合规检查:建立定期的法规合规检查流程,确保App(小程序)的所有功能和操作都符合相关的隐私保护法规。

2、建立用户投诉渠道:设立用户投诉渠道,确保用户能够方便地提出隐私相关的问题和投诉。

3、内部员工培训:进行内部员工培训,使所有员工都了解隐私政策和合规操作的必要性。

技术上:

1、公开收集使用规则:完善App(小程序)的用户协议和隐私政策,确保明确、详尽地公开收集使用规则。引入用户友好的界面,以便用户能够轻松访问并理解隐私政策,明确数据收集和处理的目的。

2、合规数据收集与处理:审查并更新数据收集和处理的流程,确保其符合相关法规和用户隐私保护的必要原则。采用数据最小化原则,只收集并处理必要的用户信息,减少不必要的数据采集。

3、数据加密和安全措施:引入端到端的数据加密技术,确保用户敏感信息在传输和存储过程中的安全性。加强对用户数据的安全控制,限制有权限的人员和系统能够访问敏感信息。

三、 漏洞通告

根据影响范围、危害程度等因素,筛选近期各大漏洞数据库公开披露的风险较大的漏洞,可依据此表进行安全风险识别、风险自查和漏洞修补。汇总列表如下:

| 序号 | 漏洞名称 | 等级 | 发现时间 |

| 3.1 | GitLab重置密码漏洞(CVE-2023-7028) | 严重 | 2024-01-12 |

| 3.2 | Juniper Networks Junos OS远程代码执行漏洞(CVE-2024-21591) | 严重 | 2024-01-15 |

| 3.3 | Atlassian Confluence远程代码执行漏洞(CVE-2023-22527) | 严重 | 2024-01-16 |

| 3.4 | SOFARPC反序列化漏洞(CVE-2024-23636) | 严重 | 2024-01-24 |

| 3.5 | Jenkins任意文件读取漏洞(CVE-2024-23897) | 严重 | 2024-01-25 |

| 3.6 | GitLab文件写入漏洞(CVE-2024-0402) | 严重 | 2024-01-26 |

| 3.7 | Fortra GoAnywhere MFT身份验证绕过漏洞(CVE-2024-0204) | 严重 | 2024-01-29 |

| 3.8 | Perl for Windows代码执行漏洞(CVE-2023-47039) | 高危 | 2024-01-03 |

| 3.9 | Apache InLong Manager远程代码执行漏洞(CVE-2023-51784) | 高危 | 2024-01-04 |

| 3.10 | Google Chrome ANGLE释放后使用漏洞(CVE-2024-0222) | 高危 | 2024-01-05 |

| 3.11 | QNAP QTS & QuTS Hero原型污染漏洞(CVE-2023-39296) | 高危 | 2024-01-09 |

| 3.12 | GitPython代码执行漏洞(CVE-2024-22190) | 高危 | 2024-01-11 |

| 3.13 | Apache Solr信息泄露漏洞(CVE-2023-50290) | 高危 | 2024-01-16 |

| 3.14 | Citrix NetScaler ADC & Gateway拒绝服务漏洞(CVE-2023-6549) | 高危 | 2024-01-17 |

| 3.15 | VMware Aria Automation访问控制不当漏洞(CVE-2023-34063) | 高危 | 2024-01-18 |

| 3.16 | Ivanti Connect Secure & Policy Secure身份验证绕过漏洞(CVE-2023-46805) | 高危 | 2024-01-19 |

| 3.17 | Apache Tomcat信息泄露漏洞(CVE-2024-21733) | 高危 | 2024-01-22 |

| 3.18 | Spring Framework拒绝服务漏洞(CVE-2024-22233) | 高危 | 2024-01-23 |

| 3.19 | Ansible路径遍历漏洞(CVE-2023-5115) | 中危 | 2024-01-02 |

3.1 GitLab重置密码漏洞(CVE-2023-7028)

发现时间:2024-01-12漏洞等级:严重

漏洞类型:密码重置

漏洞利用细节是否公开:未公开

漏洞概述:

GitLab CE/EE中支持用户通过辅助电子邮件地址重置密码。GitLab CE/EE多个受影响版本中,由于电子邮件验证过程中存在错误,用户帐户密码重置电子邮件可以发送到未经验证的电子邮件地址,可能导致在无需用户交互的情况下通过密码重置进行帐户接管。

影响范围:

GitLab CE/EE 16.1 < 16.1.5

GitLab CE/EE 16.2 < 16.2.8

GitLab CE/EE 16.3 < 16.3.6

GitLab CE/EE 16.4 < 16.4.4

GitLab CE/EE 16.5 < 16.5.6

GitLab CE/EE 16.6 < 16.6.4

GitLab CE/EE 16.7 < 16.7.2

安全建议:

目前这些漏洞已经修复,受影响用户可升级到GitLab CE/EE 版本16.5.6、16.6.4 和 16.7.2。此外,CVE-2023-7028的安全修复程序已向后移植到GitLab版本16.1.6、16.2.9、16.3.7和16.4.5。

下载链接:

https://about.gitlab.com/

3.2 Juniper Networks Junos OS远程代码执行漏洞(CVE-2024-21591)

发现时间:2024-01-15漏洞等级:严重

漏洞类型:越界写入

漏洞利用细节是否公开:未公开

漏洞概述:

Juniper Networks SRX系列防火墙和EX系列交换机上的Junos OS的J-Web中存在越界写入漏洞,该漏洞源于使用了不安全的功能导致威胁者能够覆盖任意内存,未经身份验证的远程威胁者可利用该漏洞导致拒绝服务或远程代码执行,并可能利用该漏洞获得设备的 root 权限。

影响范围:

Juniper Networks SRX系列和EX系列上的Junos OS版本:

Junos OS版本< 20.4R3-S9

Junos OS 21.2 版本< 21.2R3-S7

Junos OS 21.3 版本< 21.3R3-S5

Junos OS 21.4 版本< 21.4R3-S5

Junos OS 22.1 版本< 22.1R3-S4

Junos OS 22.2 版本< 22.2R3-S3

Junos OS 22.3 版本< 22.3R3-S2

Junos OS 22.4 版本< 22.4R2-S2、22.4R3

注:受影响的设备上必须存在以下最低配置:

[system services web-management http]

或

[system services web-management https]

安全建议:

目前该漏洞已经修复,受影响用户可升级到Junos OS版本20.4R3-S9、21.2R3-S7、21.3R3-S5、21.4R3-S5、22.1R3-S4、22.2R3-S3、22.3R3-S2、22.4R2-S2、224R3、23.2R1-S1、23.2R2、23.4R1、以及后续发布的更高版本。

下载链接:

https://supportportal.juniper.net

3.3 Atlassian Confluence远程代码执行漏洞(CVE-2023-22527)

发现时间:2024-01-16漏洞等级:严重

漏洞类型:模板注入

漏洞利用细节是否公开:未公开

漏洞概述:

Confluence Data Center和Confluence Server多个受影响版本中存在模板注入漏洞,未经身份验证的威胁者可利用该漏洞在受影响的实例上实现远程代码执行。

影响范围:

Confluence Data Center和Confluence Server 8.0.x

Confluence Data Center和Confluence Server 8.1.x

Confluence Data Center和Confluence Server 8.2.x

Confluence Data Center和Confluence Server 8.3.x

Confluence Data Center和Confluence Server 8.4.x

Confluence Data Center和Confluence Server 8.5.0 - 8.5.3

安全建议:

用户可升级到最新修复版本。

下载链接:

https://www.atlassian.com/software/confluence/download-archives

3.4 SOFARPC反序列化漏洞(CVE-2024-23636)

发现时间:2024-01-24漏洞等级:严重

漏洞类型:反序列化

漏洞利用细节是否公开:未公开

漏洞概述:

由于SOFARPC 默认使用 SOFA Hessian 协议来反序列化接收到的数据,而 SOFA Hessian 协议使用黑名单机制来限制危险类的反序列化。SOFARPC 版本5.12.0之前,威胁者可通过Gadget链(只依赖于JDK,不依赖任何第三方组件)绕过SOFA Hessian黑名单保护机制,导致远程代码执行。

影响范围:

SOFARPC < 5.12.0

安全建议:

目前已通过添加黑名单修复了该漏洞,受影响用户可升级到SOFARPC 版本5.12.0。

下载链接:

https://github.com/sofastack/sofa-rpc/releases/tag/v5.12.0

3.5 Jenkins任意文件读取漏洞(CVE-2024-23897)

发现时间:2024-01-25漏洞等级:严重

漏洞类型:文件读取、RCE

漏洞利用细节是否公开:未公开

漏洞概述:

Jenkins 有一个内置的命令行界面(CLI),可从脚本或 shell 环境访问 Jenkins。处理 CLI 命令时, Jenkins 使用args4j 库解析 Jenkins 控制器上的命令参数和选项。

由于Jenkins受影响版本中默认启用其CLI命令解析器的一个功能,特定的解析器功能expandAtFiles可将@参数中后跟文件路径的字符替换为文件内容,可能导致威胁者读取 Jenkins 控制器文件系统上的任意文件,或可以进一步利用该漏洞在多种情况下导致远程代码执行。

影响范围:

Jenkins 版本<= 2.441

Jenkins 版本<= LTS 2.426.2

安全建议:

目前该漏洞已经修复,受影响用户可升级到Jenkins 2.442、LTS 2.426.3。

下载链接:

https://www.jenkins.io/download/

3.6 GitLab文件写入漏洞(CVE-2024-0402)

发现时间:2024-01-26漏洞等级:严重

漏洞类型:文件写入

漏洞利用细节是否公开:未公开

漏洞概述:

由于GitLab CE/EE受影响版本中存在路径遍历问题,可能导致经过身份验证的用户在创建工作区时将文件写入 GitLab 服务器上的任意位置。

影响范围:

16.0 <= GitLab CE/EE < 16.5.8

GitLab CE/EE 16.6 < 16.6.6

GitLab CE/EE 16.7 < 16.7.4

GitLab CE/EE 16.8 < 16.8.1

安全建议:

目前该漏洞已经修复,受影响用户可升级到GitLab CE/EE版本 16.8.1、16.7.4、16.6.6、16.5.8。

下载链接:

https://about.gitlab.com/

3.7 Fortra GoAnywhere MFT身份验证绕过漏洞(CVE-2024-0204)

发现时间:2024-01-29漏洞等级:严重

漏洞类型:身份验证绕过

漏洞利用细节是否公开:已公开

漏洞概述:

Fortra GoAnywhere MFT受影响版本中,用户完成初始设置后(已经创建管理员用户),当访问径为/wizard/IninitialAccountSetup.xhtml时会重定向到/Dashboard.xhtml,但威胁者可通过在请求中包含/..;/来访问InitialAccountSetup.xhtml 并利用该漏洞创建具有管理员权限的新用户帐户,可能导致未授权访问和执行恶意操作。

影响范围:

Fortra GoAnywhere MFT 6.x >= 6.0.1

Fortra GoAnywhere MFT 7.x < 7.4.1

安全建议:

目前该漏洞已经修复,受影响用户可升级到Fortra GoAnywhere MFT 7.4.1或更高版本。

下载链接:

https://www.fortra.com/products/secure-managed-file-transfer-software

3.8 Perl for Windows代码执行漏洞(CVE-2023-47039)

发现时间:2024-01-03漏洞等级:高危

漏洞类型:缓冲区溢出

漏洞利用细节是否公开:未知

漏洞概述:

Perl for Windows 受影响版本中依赖系统路径环境变量来查找 shell (`cmd.exe`) 时存在安全问题。当运行使用 Windows Perl 解释器的可执行文件时,Perl 会尝试在操作系统中查找并执行 `cmd.exe`,由于路径搜索顺序问题,Perl 最初是在当前工作目录中查找 cmd.exe。低权限威胁者可将`cmd.exe`放在权限较弱的位置(如`C:\ProgramData`)来利用该漏洞,当管理员尝试从这些受影响的位置使用该可执行文件时,可以执行任意代码。

影响范围:

Perl< 5.32.1

安全建议:

目前该漏洞已经修复,受影响用户可升级到以下版本或Perl当前最新版本:Perl>=5.32.1

下载链接:

https://www.perl.org/get.html

3.9 Apache InLong Manager远程代码执行漏洞(CVE-2023-51784)

发现时间:2024-01-04漏洞等级:高危

漏洞类型:代码注入

漏洞利用细节是否公开:未知

漏洞概述:

Apache InLong版本1.5.0 - 1.9.0中,由于updateAuditSource方法未对用户可控的请求参数进行有效验证和过滤,威胁者可在更新Audit source时指定恶意的Audit source URL导致远程代码执行。

影响范围:

Apache InLong 版本1.5.0 - 1.9.0

安全建议:

目前这些漏洞已经修复,受影响用户可升级到Apache InLong版本1.10.0。

下载链接:

https://github.com/apache/inlong/releases

3.10 Google Chrome ANGLE释放后使用漏洞(CVE-2024-0222)

发现时间:2024-01-05漏洞等级:高危

漏洞类型:Use-After-Free

漏洞利用细节是否公开:未知

漏洞概述:

当 Vulkan调用 glCopyTexImage2D复制同源的texture(纹理)时可能存在Use-After-Free漏洞,威胁者可诱导受害者访问恶意设计的 HTML 页面导致浏览器崩溃或执行任意代码。

影响范围:

Google Chrome(Windows)版本:< 120.0.6099.199/200

Google Chrome(Mac/Linux)版本:< 120.0.6099.199

安全建议:

目前这些漏洞已经修复,Google Chrome受影响用户可升级到以下版本:

Google Chrome(Windows)版本:>= 120.0.6099.199/200

Google Chrome(Mac/Linux)版本:>= 120.0.6099.199

下载链接:

https://www.google.cn/chrome/

手动检查更新:

可通过Chrome 菜单-【帮助】-【关于 Google Chrome】检查版本更新,并在更新完成后重新启动。

3.11 QNAP QTS & QuTS Hero原型污染漏洞(CVE-2023-39296)

发现时间:2024-01-09漏洞等级:高危

漏洞类型:原型污染

漏洞利用细节是否公开:未知

漏洞概述:

该漏洞影响了QTS 和 QuTS Hero,可能导致远程威胁者使用类型不兼容的属性覆盖现有属性,从而可能导致系统崩溃。

影响范围:

QTS 5.1.x < QTS 5.1.3.2578 build 20231110

QuTS hero h5.1.x < QuTS hero h5.1.3.2578 build 20231110

安全建议:

目前这些漏洞已经修复,受影响用户可升级到以下版本:

QTS 5.1.x >= QTS 5.1.3.2578 build 20231110

QuTS hero h5.1.x >= QuTS hero h5.1.3.2578 build 20231110

下载链接:

https://www.qnap.com/en/download

注:更新QTS 或QuTS hero步骤如下:

1.以管理员身份登录 QTS 或 QuTS hero;

2.转到【控制面板】>【系统】>【固件更新】;

3.在【实时更新】下,单击【检查更新】;

系统下载并安装最新的可用更新。

3.12 GitPython代码执行漏洞(CVE-2024-22190)

发现时间:2024-01-11漏洞等级:高危

漏洞类型:代码执行

漏洞利用细节是否公开:已公开

漏洞概述:

在Windows 上,如果 GitPython 使用 shell 来运行git,以及当它运行bash.exe来解释hooks时,它会使用不受信任的搜索路径并可能执行在不受信任的搜索路径中找到的程序。如果在Windows上使用这些功能中的任何一个,则可能导致从不受信任的存储库中运行恶意git.exe或bash.exe,从而导致任意代码执行。

影响范围:

GitPython < 3.1.4

安全建议:

目前该漏洞已经修复,受影响用户可升级到GitPython 版本3.1.4。

下载链接:

https://github.com/gitpython-developers/GitPython/releases

3.13 Apache Solr信息泄露漏洞(CVE-2023-50290)

发现时间:2024-01-16漏洞等级:高危

漏洞类型:信息泄露

漏洞利用细节是否公开:未知

漏洞概述:

Apache Solr 9.0.0 - 9.3.0之前版本中存在环境变量信息泄露漏洞,由于Solr Metrics API 会发布每个Apache Solr 实例可用的所有未受保护的环境变量,Solr Metrics API 受metrics-read权限的保护,具有metrics-read权限(或未设置认证情况下)的威胁者可通过向 admin/metrics 端点发送恶意请求,从而获取运行Solr实例的主机上的系统环境变量,导致敏感信息泄露。

影响范围:

9.0.0 <= Apache Solr < 9.3.0

安全建议:

目前该漏洞已经修复,受影响用户可升级到以下版本(其中环境变量不再通过Metrics API发布):

Apache Solr >= 9.3.0

下载链接:

https://solr.apache.org/downloads.html

3.14 Citrix NetScaler ADC & Gateway拒绝服务漏洞(CVE-2023-6549)

发现时间:2024-01-17漏洞等级:高危

漏洞类型:DoS

漏洞利用细节是否公开:未公开

漏洞概述:

当NetScaler ADC 和 NetScaler Gateway设备配置为网关(VPN 虚拟服务器、ICA 代理、CVPN、RDP 代理)或 AAA 虚拟服务器时容易受到DoS攻击,成功利用该漏洞可能导致拒绝服务。

影响范围:

NetScaler ADC 和 NetScaler Gateway 14.1 < 14.1-12.35

NetScaler ADC 和 NetScaler Gateway 13.1 < 13.1-51.15

NetScaler ADC 和 NetScaler Gateway 13.0 < 13.0-92.21

NetScaler ADC 13.1-FIPS < 13.1-37.176

NetScaler ADC 12.1-FIPS < 12.1-55.302

NetScaler ADC 12.1-NDcPP < 12.1-55.302

注:NetScaler ADC 和 NetScaler Gateway 版本12.1也易受影响,但该版本现已停止支持。

根据搜索,NetScaler ADC关联的全球风险资产总数为11517个,国内关联IP总数为898个;NetScaler Gateway关联的全球风险资产总数为4376个,国内关联IP总数为446个。

安全建议:

目前这些漏洞已经修复,受影响的NetScaler ADC和NetScaler Gateway用户可升级到以下版本:

NetScaler ADC 和 NetScaler Gateway 14.1 >= 14.1-12.35

NetScaler ADC 和 NetScaler Gateway 13.1 >= 13.1-51.15

NetScaler ADC 和 NetScaler Gateway 13.0 >= 13.0-92.21

NetScaler ADC 13.1-FIPS >= 13.1-37.176

NetScaler ADC 12.1-FIPS >= 12.1-55.302

NetScaler ADC 12.1-NDcPP >= 12.1-55.302

下载链接:

https://www.citrix.com/downloads/

3.15 VMware Aria Automation访问控制不当漏洞(CVE-2023-34063)

发现时间:2024-01-18漏洞等级:高危

漏洞类型:访问控制不当

漏洞利用细节是否公开:未公开

漏洞概述:

由于VMware Aria Automation受影响版本中缺乏访问控制,经过身份验证的威胁者可利用该漏洞对远程组织和工作流程进行未授权访问,可能导致信息泄露或执行未授权操作。

影响范围:

VMware Aria Automation 8.14.x

VMware Aria Automation 8.13.x

VMware Aria Automation 8.12.x

VMware Aria Automation 8.11.x

VMware Cloud Foundation (Aria Automation) 5.x、4.x

安全建议:

目前这些漏洞已经修复,受影响用户可升级到VMware Aria Automation 8.16版本。

或者下载对应版本的补丁:

https://kb.vmware.com/s/article/96098

3.16 Ivanti Connect Secure & Policy Secure身份验证绕过漏洞(CVE-2023-46805)

发现时间:2024-01-19漏洞等级:高危

漏洞类型:身份验证绕过

漏洞利用细节是否公开:已公开

漏洞概述:

Ivanti Connect Secure和 Ivanti Policy Secure 的 Web 组件中存在身份验证绕过漏洞,可能导致远程威胁者绕过控制检查访问受限资源。

影响范围:

Ivanti Connect Secure & Ivanti Policy Secure 9.x、22.x

安全建议:

目前Ivanti已发布了修复程序版本,预计将于1月22日或2月19日本周提供,受影响用户可升级到最新版本的 Ivanti Connect Secure 或 Ivanti Policy Secure。

3.17 Apache Tomcat信息泄露漏洞(CVE-2024-21733)

发现时间:2024-01-22漏洞等级:高危

漏洞类型:信息泄露

漏洞利用细节是否公开:未公开

漏洞概述:

Apache Tomcat版本 9.0.0-M11 - 9.0.43、8.5.7 - 8.5.63中存在信息泄露漏洞,由于coyote/http11/Http11InputBuffer.java中在抛出CloseNowException异常后没有重置缓冲区位置和限制,威胁者可发送不完整的POST请求触发错误响应,从而可能导致获取其他用户先前请求的数据。

影响范围:

Apache Tomcat 9.0.0-M11 - 9.0.43

Apache Tomcat 8.5.7 - 8.5.63

安全建议:

目前该漏洞已经修复,受影响用户可升级到以下版本:

Apache Tomcat >= 9.0.44

Apache Tomcat >= 8.5.64

下载链接:

https://tomcat.apache.org/index.html

3.18 Spring Framework拒绝服务漏洞(CVE-2024-22233)

发现时间:2024-01-23漏洞等级:高危

漏洞类型:Dos

漏洞利用细节是否公开:未公开

漏洞概述:

Spring Framework 版本 6.0.15 和 6.1.2 中,当应用程序使用Spring MVC,且classpath类路径中包含Spring Security 6.1.6+ 或 6.2.1+时,威胁者可发送特制HTTP请求导致拒绝服务。

影响范围:

Spring Framework 版本6.0.15

Spring Framework 版本6.1.2

注意,通常Spring Boot 应用程序需要org.springframework.boot:spring-boot-starter-web和org.springframework.boot:spring-boot-starter-security依赖项来满足上述条件。

Spring Framework 版本6.0.15和6.1.2分别被 Spring Boot 3.1.7 和 3.2.1 使用。

安全建议:

目前该漏洞已经修复,受影响用户可升级到以下版本:

Spring Framework 版本6.0.15:可升级到 6.0.16。

Spring Framework 版本6.1.2:可升级到 6.1.3。

下载链接:

https://github.com/spring-projects/spring-framework/releases

3.19 Ansible路径遍历漏洞(CVE-2023-5115)

发现时间:2024-01-02漏洞等级:中危

漏洞类型:路径遍历

漏洞利用细节是否公开:未知

漏洞概述:

威胁者可制作恶意 Ansible 角色存档并诱导受害者执行,通过符号链接攻击覆盖提取路径之外的文件。当使用“ansible-galaxy role install”安装恶意创建的 Ansible 角色时,用户可访问的任意文件可能会被覆盖。

影响范围:

Ansible版本< 2.14.11

Ansible版本< 2.15.5

Ansible版本< 2.16.0

安全建议:

目前该漏洞已经修复,受影响用户可升级到Ansible 2.14.11、2.15.5、2.16.0及更高版本,或Ansible-core 8.5及更高版本。

下载链接:

https://github.com/ansible/ansible/releases